Bár a PostgreSQL nem kínál beépített titkosítási lehetőségeket, az adatok nyugalmi titkosítását beállíthatja a harmadik féltől származó titkosítási módszerekkel. A mai oktatóanyag a Transparent Data Encryption (TDE) módszer használatára összpontosít a fájlrendszer szintű titkosítás engedélyezéséhez.

Hogyan állítsuk be az adattitkosítást nyugalmi állapotban a PostgreSQL-ben

Amikor az adattitkosítás nyugalmi állapotba állítja a PostgreSQL-ben, a cél az, hogy az adatokat olvashatatlanná tegyék a fájlrendszeren egy visszafejtési kulcs megkövetelésével. Így kiküszöbölhető az illetéktelen hozzáférés.

Amikor a PostgreSQL fut a kiszolgálón, beállíthatja a fájlrendszer-szintű titkosítást harmadik féltől származó eszközök, például a Linux Unified Key Setup (LUKS) segítségével. Megtalálhatja a rendszerének megfelelő megoldást. Itt az Ubuntuval dolgozunk, és beállítjuk az adattitkosítást a következő lépésekkel.

1. lépés: Telepítse a Fájlrendszer-titkosítási eszközt

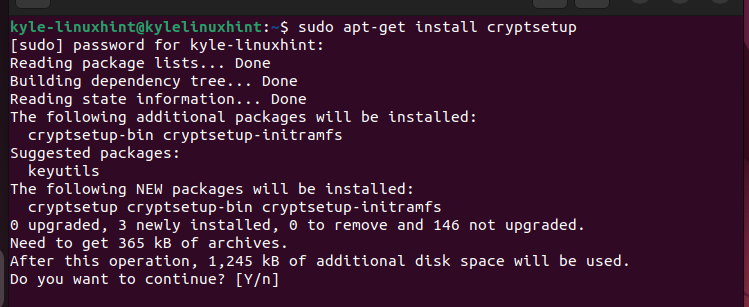

Miután kiválasztotta a titkosítási módszert, telepítenie kell a szükséges eszközöket. Kiválasztjuk a fájlrendszer szintű titkosítási módszert, és telepítjük a LUKS-t. A LUKS telepítéséhez telepítse a cryptsetup-ot az alábbiak szerint:

sudo apt-get install kriptabeállítás

Nyomja meg az „y” gombot a telepítés folytatásához, és győződjön meg arról, hogy minden a várt módon települ.

2. lépés: Állítson be egy titkosított tárolót

Mivel a fájlrendszer szintű titkosítást állítjuk be, létre kell hoznunk egy titkosított könyvtárat a lemezünkön, amely tartalmazza a PostgreSQL adatokat. Ellenőrizze az operációs rendszeren elérhető eszközöket a következő paranccsal:

sudo fdisk -l

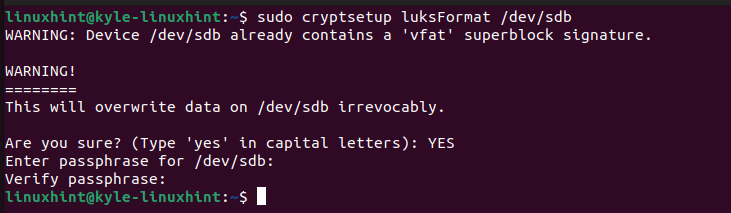

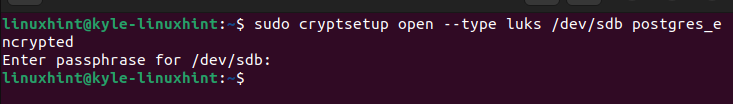

Ezután válassza ki a megfelelő eszközt, és futtassa a következő parancsot. Itt használjuk a /dev/sdb eszköz. A rendszer kéri, hogy erősítse meg a műveletet a „YES” beírásával, majd adjon meg egy jelszót.

Ezután titkosítania kell a LUKS használatával a következő parancs futtatásával:

3. lépés: Formázza meg a tárolót

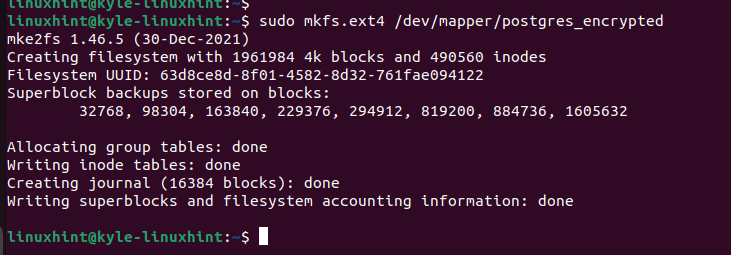

A létrehozott tárolóhoz formázni kell. Az „mkfs.ext4” opciót a következő kód futtatásával használjuk:

sudo mkfs.ext4 / dev / térképező / postgres_encrypted

4. lépés: Szerelje fel a tartályt

Ezután szereljük fel a titkosított tárolót. Kezdje azzal, hogy hozzon létre egy könyvtárat a /mnt/ alábbiak szerint:

sudo mkdir / mnt / postgresA könyvtár létrehozása után csatlakoztassa a titkosított tárolót a „mount” paranccsal, és adja meg az elérési utat.

sudo hegy / dev / térképező / postgres_encrypted / mnt / postgres /5. lépés: Helyezze át a PostgreSQL-adatokat

Eddig egy titkosított tárolót hoztunk létre a PostgreSQL adataink tárolására, de még nem helyeztük át az adatokat. Az adatok áthelyezése előtt le kell állítani a PostgreSQL szolgáltatást.

sudo systemctl stop postgresqlA PostgreSQL adatok áthelyezéséhez futtassa a következő „copy” parancsot, és győződjön meg arról, hogy átmásolja azt a korábban létrehozott könyvtárba:

sudo rsync -nak,-nek / volt / lib / postgresql / mnt / postgresEzután készítsen biztonsági másolatot az eredeti PostgreSQL-adatokról úgy, hogy áthelyezi azokat egy biztonsági mentési helyre.

sudo mv / volt / lib / postgresql / volt / lib / postgresql_backup

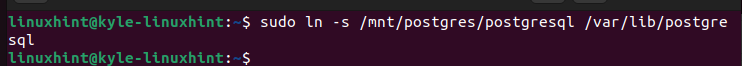

Ezután létre kell hoznia egy szimbolikus hivatkozást a címtárhoz a gyors hozzáférés érdekében.

Ez az. Sikerült átmásolnunk és áthelyezni a PostgreSQL-adatokat a fájlrendszer-szintű titkosított tárolónkba, hogy biztosítsuk az adatok nyugalmi biztonságát.

6. lépés: Szerkessze a PostgreSQL konfigurációs fájlt

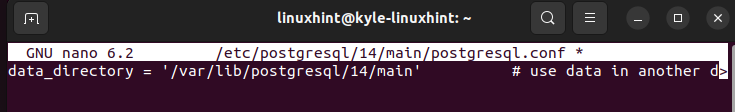

A konfigurációs fájlban található data_directory az értékes PostgreSQL adathelyet tükrözi. Szerkesztenünk kell azonban, hogy megfeleljen a PostgreSQL-adatok helyének az általunk létrehozott titkosított tárolóban. Tehát nyissa meg a PostgreSQL konfigurációs fájlt egy szövegszerkesztővel. Keresse meg a data_directory részt. A szerkesztés előtt az alábbiakban látható módon jelenik meg. Az elérési út a rendszerre telepített PostgreSQL verziótól függően eltérő lehet.

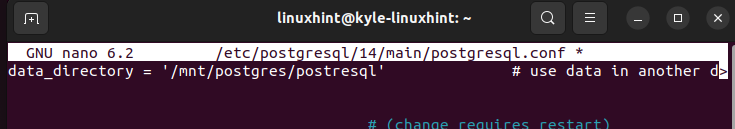

Módosítsa a 4. lépésben létrehozott titkosított tároló elérési útját. Esetünkben az új elérési út a következő:

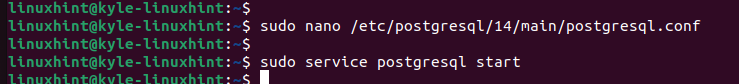

7. lépés: Mentés, kilépés és újraindítás

Mentse el, és lépjen ki a PostgreSQL konfigurációs fájlból. Ezután indítsa el vagy indítsa újra a PostgreSQL-t. Sikerült beállítani az adattitkosítást nyugalmi állapotban a PostgreSQL-ben.

Ez az! Továbbra is biztonságosan használhatja a PostgreSQL-t, és élvezheti az új fájlrendszer szintű titkosítást.

Következtetés

Az adatok nyugalmi titkosításának beállítása a PostgreSQL-ben magában foglalja a használandó titkosítási módszer meghatározását, majd annak beállítását. A TDE titkosítást a LUKS segítségével választottuk ki a fájlrendszer szintű titkosítás beállításához. Sőt, részleteztük a beállítás minden lépését. Ez az! Próbálja ki, és kövesse a megadott lépéseket.