Ez a bejegyzés megvitatja, hogy mi az a Linux sysctl a Kubernetesben, és hogyan használható a Kubernetes-fürtön belül. A sysctl egy olyan interfész a Linux operációs rendszerben, amely lehetővé teszi az adminisztrátor számára, hogy futás közben módosítsa a kernel paramétereit. Itt bemutatjuk a Linux sysctls használatát a Kubernetes platformon. Bemutatunk egy egyszerű példát, amely segít megérteni, hogy milyen kimenetre számíthat a kubectl parancsok végrehajtása során a sysctls Kubernetesben való használatához.

Mik azok a sysctl-ek?

A sysctl egy olyan felület a Linuxban, amely a kernel paramétereinek futás közbeni beállítására szolgál a tárolóban lévő névtér számára. Ezek a paraméterek a /proc/sys/ virtuális folyamatfájlban találhatók, és különféle alrendszereket fednek le, mint például a virtuális memória, a hálózat, a kernel stb. Csak névteres sysctl-ek állíthatók be önállóan a podokon, és a Kubernetes felfedi a sysctl-beállításokat. A csomóponti szintű sysctl-eket, amelyek nincsenek névtérben, más sysctl-beállítási módszerrel kell beállítani, például a csomópont-hangoló operátorral. Ezenkívül alapértelmezés szerint csak a biztonságos sysctl-ek szerepelnek az engedélyezési listán, míg a nem biztonságos sysctl-eket manuálisan kell engedélyezni a csomóponton, hogy elérhetők legyenek a felhasználó számára. Most pedig nézzük meg, hogyan kell használni a Linux sysctls-t a Kubernetesben.

Előfeltételek

Mielőtt elkezdené megtanulni a Linux sysctls használatát a Kubernetesben, győződjön meg arról, hogy a következő eszközök telepítve vannak a rendszeren:

-

- Kubernetes 1.23-as verzió vagy bármely más legújabb verzió

- Ubuntu 20.04 vagy bármely más legújabb verzió

- Sysctls a pod támogatáshoz

- Kubectl parancssori eszköz

- Minikube klaszter

Feltételezve, hogy rendszere megfelel az előfeltételi igényeknek, áttérünk a megvalósítás szakaszra.

Hogyan kell használni a Linux sysctl-eket a Kubernetesben?

A Linux operációs rendszer egy olyan platform, amely lehetővé teszi a rendszermagok hangolását a hálózati veremben lévő sysctls gombokon keresztül. Egyes sysctl-ek névtérben vannak egy saját konfigurációval rendelkező podhoz, míg mások az egész rendszerre érvényesek. A Kubernetes a sysctls felületet két kategóriába sorolta:

-

- Névteres vs csomópontszintű sysctls

- Biztonságos vs nem biztonságos sysctls

Névteres vs csomópontszintű sysctls:

A Linux kernelben a legtöbb sysctl névteres, ami lehetővé teszi, hogy egymástól függetlenül beállítsd őket egy csomópont különböző podjai között. A névteres sysctls könnyen elérhető egy Kubernetes podban. Néhány névteres sysctl a következő:

-

- fs.mqueue.*

- kernel .msg*

- kernel.shm*

- kernel.sem

A csomóponti szintű sysctl-ek nem névteresek, és a fürt rendszergazdájának manuálisan kell beállítania őket. A fürt rendszergazdája vagy egy démonkészletet használ egy privilegizált tárolóval, vagy módosíthatja az /etc/sysctls.conf csomópont Linux-disztribúcióját. A Node Tuning Operator a csomópontszintű sysctls beállítására is használható.

Biztonságos és nem biztonságos rendszerek:

A sysctl-eknek két csoportja van: biztonságos és nem biztonságos. A biztonságos sysctl-ek névterei megfelelőek, és teljesen el vannak különítve ugyanazon a csomóponton belül. A biztonságos sysctl-ek alapértelmezés szerint engedélyezve vannak, és a pod specifikációjának módosításával használhatók a podban. A nem biztonságos sysctl-ek azonban alapértelmezés szerint le vannak tiltva, és a fürt rendszergazdájának manuálisan kell engedélyeznie őket. A biztonságos sysctl-ek nem befolyásolják a szomszédaikat, mivel megfelelő névterűek. Míg a nem biztonságos sysctl-ek váratlanul hatással lehetnek szomszédaikra, például túlterhelhetik a rendszert. A sysctls biztonságos készlete a következő:

-

- net.ipv4.ping_group_range

- net.ipv4.ip_local_port_range

- kernel.shm_rmid_forced

- net.ipv4.tcp_syncookies

Itt meg kell jegyeznünk, hogy a névtér önmagában nem elég ahhoz, hogy a sysctl biztonságos legyen.

Most, hogy megértettük a sysctl mindkét kategóriáját, nézzük meg, hogyan kell ezeket a sysctl-eket használni a Kubernetesben. Itt bemutatjuk, hogyan használhatja a biztonságos és nem biztonságos sysctl-eket, és hogyan engedélyezheti manuálisan a nem biztonságos sysctl-eket a Kubernetesben.

1. lépés: Indítsa el a Minikube Clustert

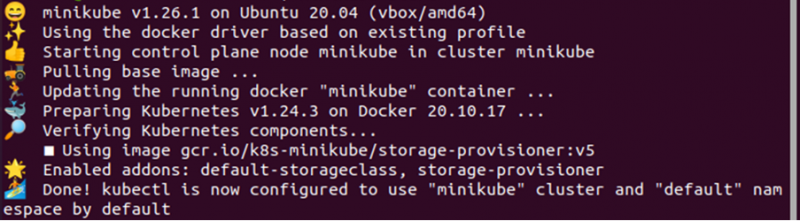

A Kubernetes platform néhány klaszteren keresztül használható, mi pedig itt a minikube fürtöt használjuk. A minikube fürt elindításához használja az alábbi parancsot:

> indítsa el a minikube-ot

Ezzel elindítja a minikube-fürtöt, ahol futtathatja a kubectl parancsokat, és használhatja a Linux sysctls fájlját a Kubernetes platformon. Amikor végrehajtja ezt a parancsot, az alábbihoz hasonló kimenetet kap:

2. lépés: Ellenőrizze a sysctl paramétereit

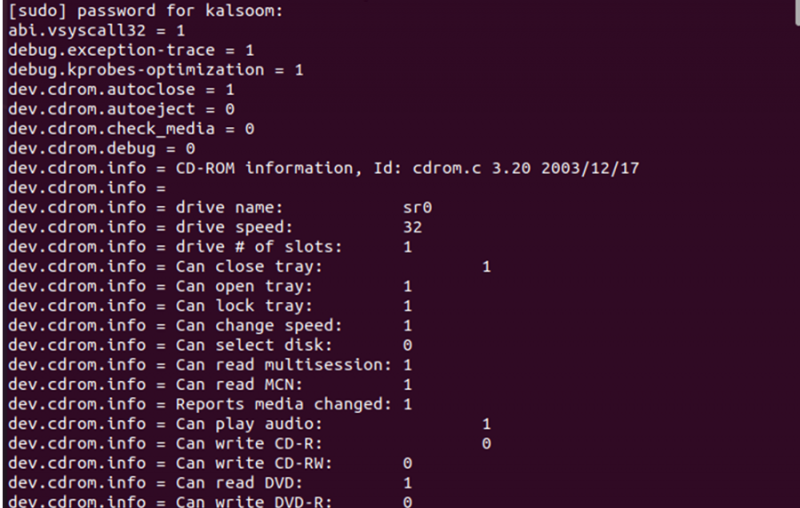

A sysctls interfész a /proc/sys/ virtuális folyamatfájlban található kernelparaméterek módosítására szolgál. Az összes paraméter felsorolásához az alábbi parancs használható:

> sudo sysctl -a

Ez a parancs felsorolja az összes kernelparamétert a /proc/sys/ virtuális folyamatfájlból. Tekintse meg az alábbi pillanatképen látható kimeneti mintát:

3. lépés: Engedélyezze a nem biztonságos sysctl-t

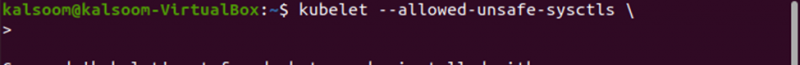

A nem biztonságos sysctl-eket manuálisan kell engedélyezni, mert alapértelmezés szerint le vannak tiltva. A fürt adminisztrátora manuálisan engedélyezi a nem biztonságos sysctls csomópontonkénti alapon. A nem biztonságos sysctl-eket letiltott pod-ok nem indíthatók el, csak ütemezhetők. Vannak olyan speciális feltételek (például futásidejű alkalmazáshangolás, nagy teljesítmény stb.), amikor a fürt adminisztrátora engedélyezheti a nem biztonságos sysctl-eket. A nem biztonságos sysctls csomópontonkénti engedélyezéséhez használja az alább megadott kubectl parancsot:

> kubectl –allowed-unsafe-sysctls \

Ez egy nagyon alapvető és egyszerű módja a nem biztonságos sysctl engedélyezésének a kubectl paranccsal.

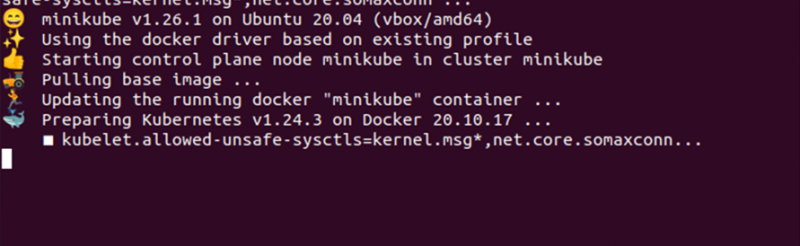

Ezenkívül a nem biztonságos sysctls engedélyezhető a minikube extra-config jelzőjének használatával. Ezt az alábbi paranccsal lehet megtenni:

Ez a parancs lehetővé teszi a nem biztonságos sysctls engedélyezését a minikube-fürtön keresztül. Azonban csak a névteres sysctl-t tudja engedélyezni. Tekintse meg az alábbi pillanatképen látható minta kimenetet:

Következtetés

Ez a cikk áttekintést adott a Linux sysctls felületéről. Megbeszéltük, mi az a Linux sysctl, és hogyan használható a Kubernetes környezetben. A sysctl-eknek két csoportja van: biztonságos és nem biztonságos. A sysctl biztonságos csoportja alapértelmezés szerint engedélyezve van, míg a nem biztonságos sysctls csoport alapértelmezés szerint le van tiltva. Egy egyszerű és egyszerű példa segítségével megtanultuk, hogyan lehet engedélyezni a nem biztonságos sysctl-eket a kubectl paranccsal és a minikube –extra-config jelzővel.