Ez a blog bemutatja:

- Hogyan telepítsük a Hashcat-et a Kali Linuxban?

- Hogyan kell használni a Hashcat-et a Kali Linuxban?

- Bónusztipp: A Kali szólistáinak használata jelszófeltöréshez

- Következtetés

Hogyan telepítsük a Hashcat-et a Kali Linuxban?

A Hashcat egy etikus hackereszköz, amelyet a kiberbiztonsági szakemberek jelszófeltörésre használnak. Nyers erőt és sok más kivonatolási algoritmust használ a kivonatok feltörésére vagy jelszavakká alakítására. Erre a célra különböző típusú támadási módokat használ. A Hashcat előre telepítve van a Kali Linuxban. Abban az esetben, ha nincs telepítve a Kali-ra, telepítse az alábbi lépéseket követve.

1. lépés: Frissítse a Kalit

Először frissítse a Kalit a legújabb gördülő kiadásra a „ találó frissítés 'parancs:

sudo találó frissítés

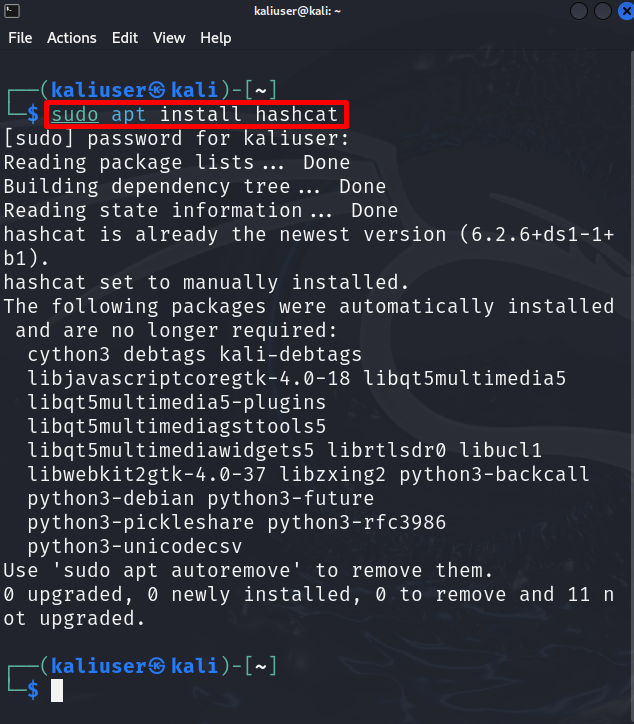

2. lépés: Telepítse a Hashcat programot

Most telepítse a hashcat csomagot Kaliban a „ apt install hashcat 'parancs:

sudo alkalmas telepítés hashcat

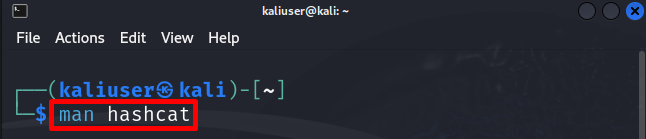

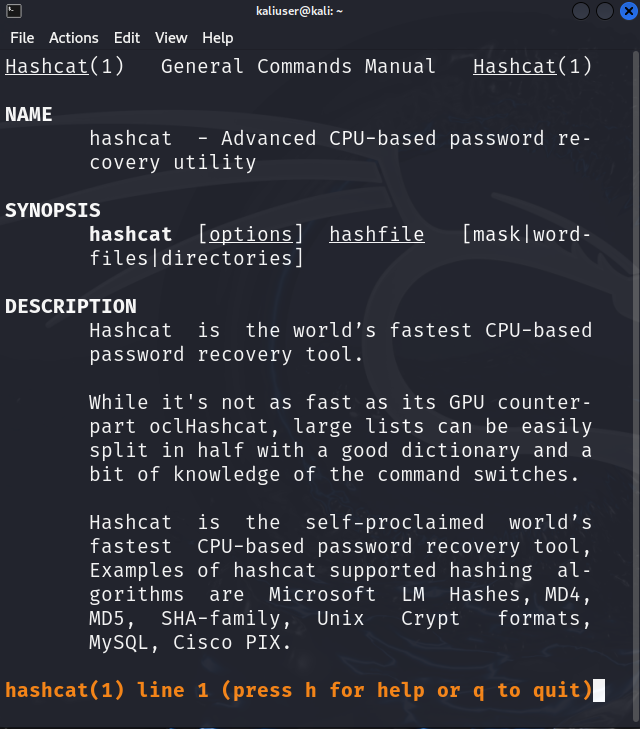

3. lépés: Ellenőrizze a Hashcat kézikönyvét

A kivonatolási algoritmus kódjának ellenőrzéséhez vagy a hashcat támadási módjának kiválasztásához ellenőrizze a kézikönyvét az alábbi paranccsal:

Férfi hashcat

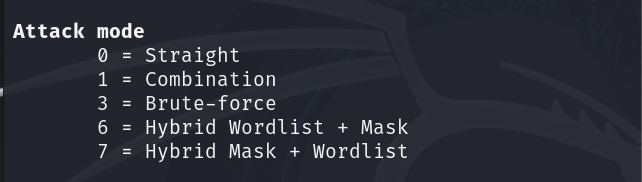

Támadó mód

Itt láthatja, hogy a hashcat eszközben különböző támadási módok állnak rendelkezésre. Ezeknek a módoknak a rövid leírása a következő:

- Egyenes: Próbálja meg feltörni a jelszót a megadott szólistából.

- Kombináció: Próbálja meg feltörni a jelszavakat több szólistából származó szavak kombinálásával.

- Nyers erő: A brute force technikát alkalmazza, és minden karaktert kipróbál a megadott karakterkészletből.

- Hibrid szólista + maszk: Egyesíti a szólistát és a maszkot

- Hibrid maszk + szólista: A maszkot és a szólistát is kombinálja.

- Egyesületi támadás: Olyan tippek kombinációit használja, amelyek egy adott felhasználói jelszóhoz vagy mezőhöz vannak társítva, például felhasználónév, bármilyen személyes információ vagy fájlnév:

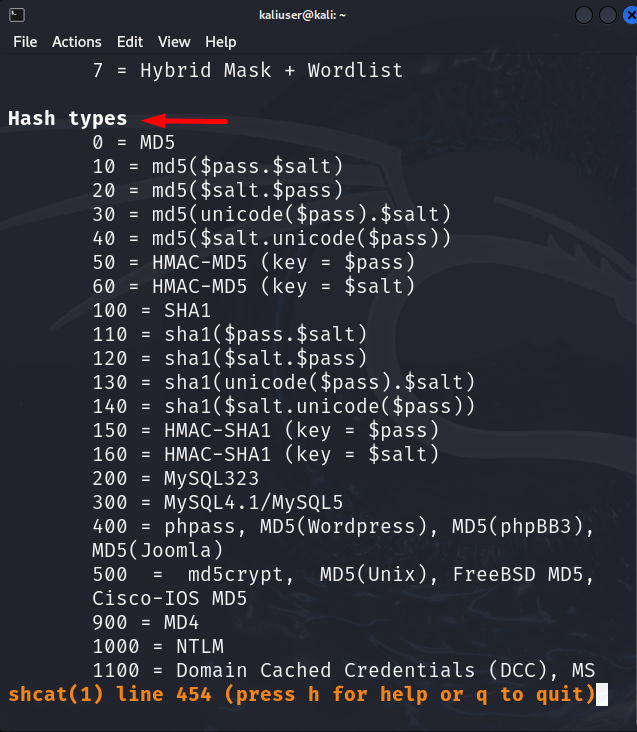

Hash típusok

A feltörni kívánt hash-típusok a Hash típusok között vannak megadva. A hash típusú kód a kivonatolt jelszó feltörésére szolgál:

Hogyan kell használni a Hashcat-et a Kali Linuxban?

A Hashcat CPU és GPU feltörőket használ a Kali Linuxban, amelyek hatékonyan törik fel a jelszót a megadott hashekből. Ha a Kali Linuxot virtuális gépen használja, nem tudja teljes mértékben kihasználni a GPU-krackereket. A hashcat azonban CPU móddal is jól működik. A hashcat használatához a Kali rendszeren vagy a Kali virtuális gépen a felhasználónak legalább 4–8 GB RAM-mal kell rendelkeznie.

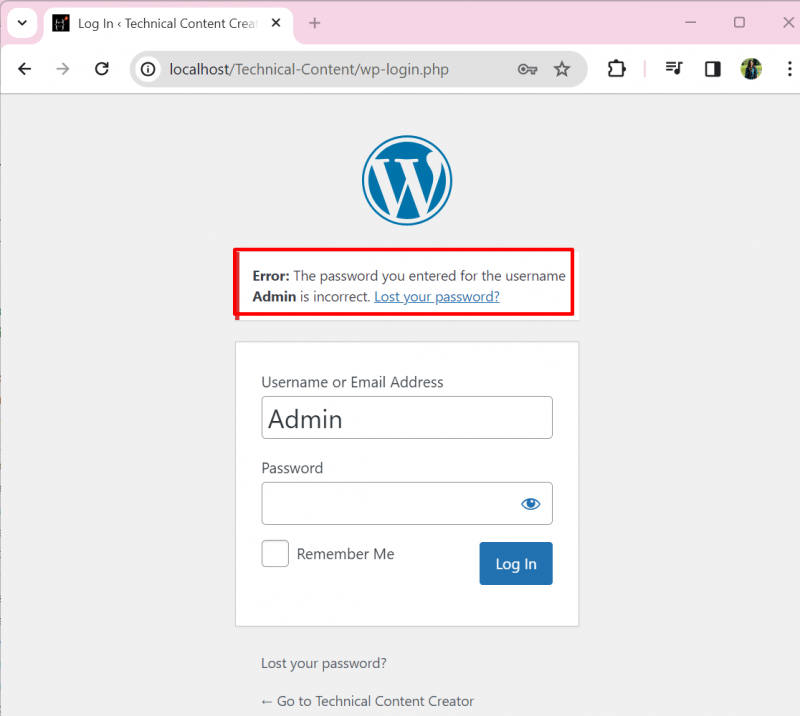

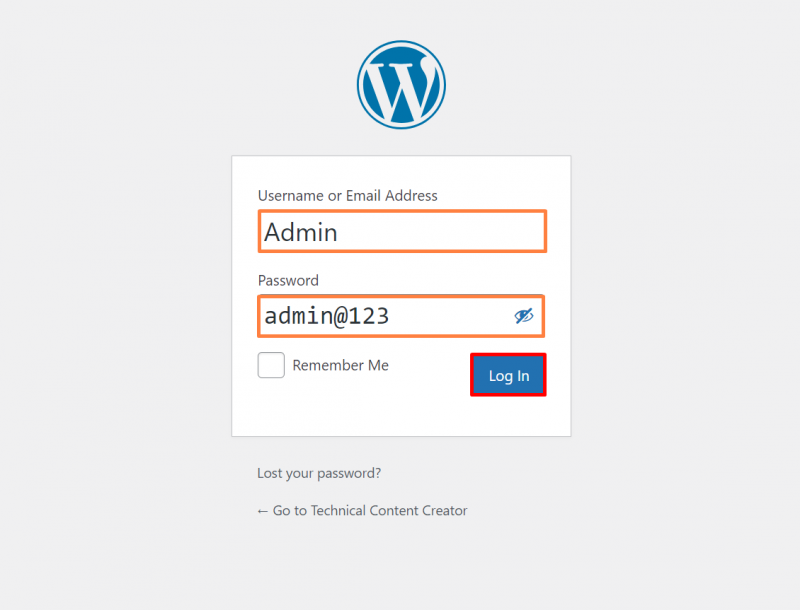

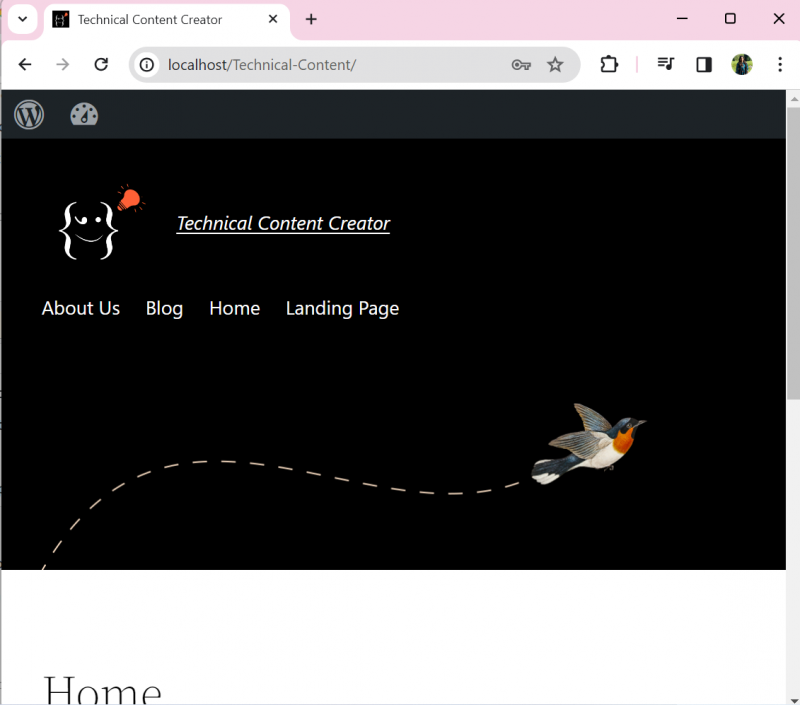

Próbáljuk megérteni a Hashcat jelszófeltörésre való használatát egy WordPress-webhely példáján keresztül. Tegyük fel, hogy a felhasználó elfelejti az adminisztrátori fiók jelszavát, és most nem tud hozzáférni a webhely irányítópultjához, az alábbiak szerint:

Most a hashcat eszközt fogjuk használni a WordPress webhelyadminisztrátor elfelejtett jelszavának helyreállítására. A megfelelő demonstráció érdekében kövesse az alábbi eljárást.

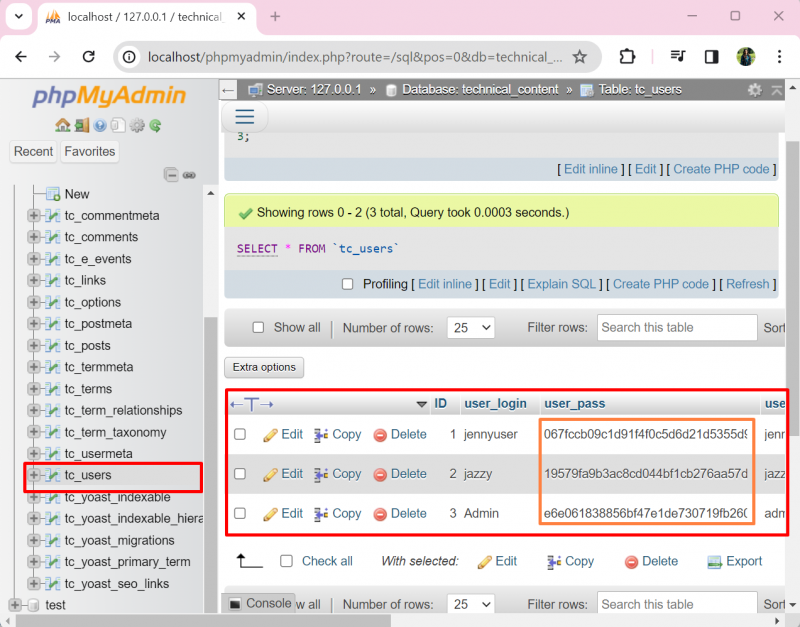

1. lépés: Szerezze be a kivonatolt jelszót

Az adminisztrátor felhasználók biztosan hozzáférhetnek a WordPress adatbázishoz. Nézzük a webhely felhasználóinak titkosított kivonatolt jelszavait az adatbázisból:

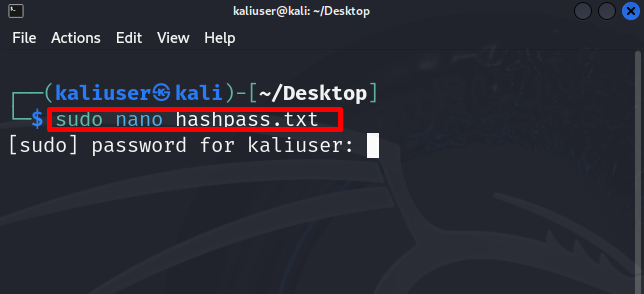

2. lépés: Mentse el a kivonatolt jelszót a szövegfájlba

Ezután mentse a jelszókivonatokat egy szövegfájlba. Itt hozzuk létre a „ hashpass.txt ' fájl a ' Asztali ” könyvtárba a nano szerkesztő segítségével:

sudo nano hashpass.txt

Mentse el a hash-ekké konvertált jelszót a „ hashpass.txt ” fájlt. A demonstráció kedvéért elmentettünk három jelszót, amelyeket a „ MD5 ” kivonatolási algoritmus:

A fájl mentéséhez nyomja meg a „ CTRL+S ” és a szerkesztő leállításához használja a „ CTRL+X ”.

3. lépés: Szólista szótár biztosítása

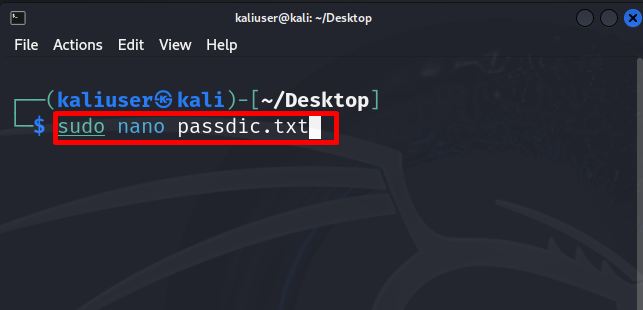

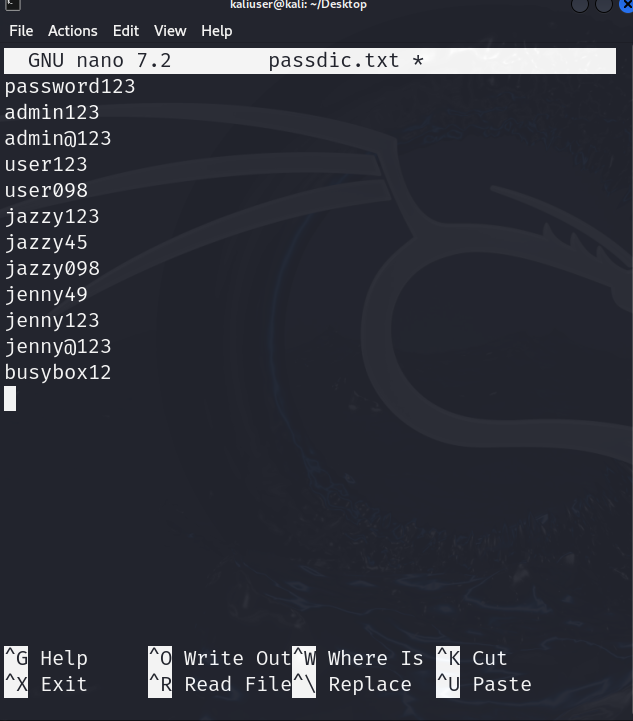

Ezután adja meg a szólista szótárat, ahonnan a hashcat megpróbálja egyeztetni a szavak kivonatait a megadott jelszókivonatokkal a „ hashpass.txt ” fájlt. A bemutatóhoz saját szólistát készítünk, amely 12 különböző jelszót tartalmaz majd:

sudo nano passdic.txt

Itt különböző jelszavak kombinációit mentettük el a „ passdic.txt ' szólista. A felhasználó használhatja a Kali által biztosított szólistát is, amelyet az alábbi részben ismertetünk:

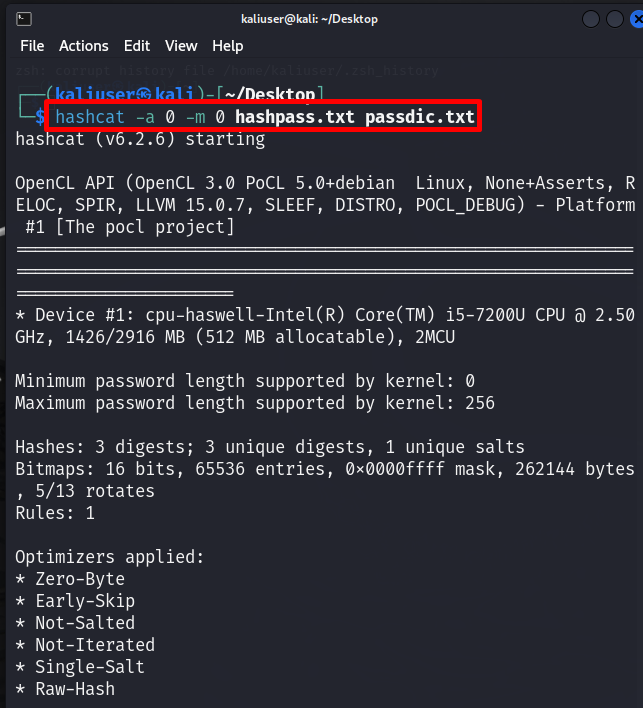

4. lépés: Törje fel a jelszót

Most törje fel a jelszót a ' hashcat -a

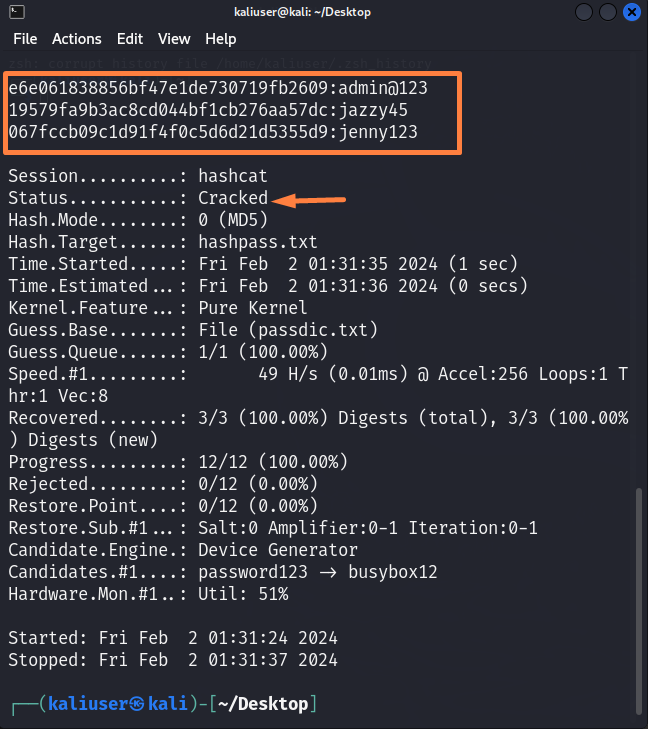

Itt, ' -a 0 'azt jelenti, hogy használtuk' Egyenes támadás mód ” és „ -m 0 ” azt jelenti, hogy az MD5-kivonatokat jelszavakká alakítjuk. Tehát alkalmazzuk a „ MD5 ' kivonatolási algoritmus, hogy megfeleljen a ' kivonatainak hashpass.txt ” a megadott szólistára (passdic.txt):

Itt láthatja, hogy hatékonyan feltörtük a webhely jelszavát a megadott jelszókivonatokból:

5. lépés: Ellenőrzés

Az ellenőrzéshez próbáljuk meg a rendszergazdai jelszót ' admin@123 ” a WordPress webhely eléréséhez:

Itt láthatja, hogy sikeresen visszaállítottuk az elfelejtett jelszót Kali hashcat eszközével:

Bónusztipp: A Kali szólistáinak használata jelszófeltöréshez

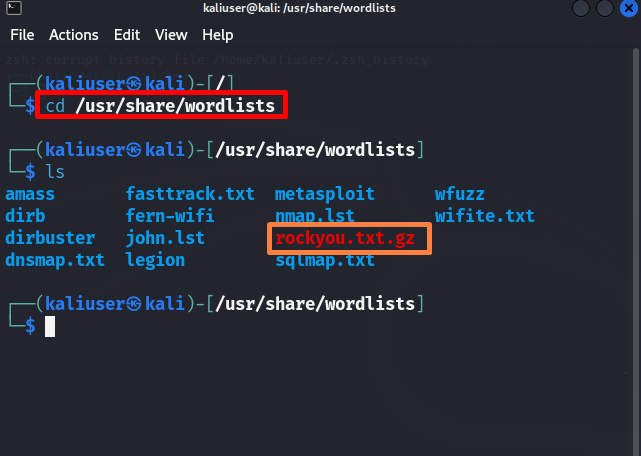

A Kali Linux egy előre telepített szólistát is biztosít, amely a különböző típusú jelszavak feltörésére szolgál. Ez a szólista több millió szót és jelszókombinációt tartalmaz. Kali's ' rockyou.txt ” szólistát a jelszó feltöréséhez, kövesse az alábbi lépéseket.

1. lépés: Nyissa meg a „szólisták” könyvtárat

A „ szólisták ” könyvtárban használja a megadott parancsot:

CD / usr / Ossza meg / szólistákEzután futtassa a „ ls ' a Kali's összes fájljának és könyvtárának megtekintéséhez szólisták ' Könyvtár. Itt különböző típusú jelszavak vagy szólisták állnak rendelkezésre. A normál vagy egyszerű jelszavak, például a felhasználói fiókok jelszavai nyomon követéséhez használhatja a „ rockyou.txt ” fájl:

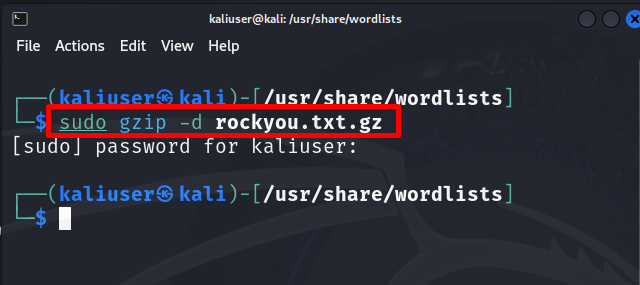

2. lépés: Csomagolja ki a „rockyou.txt.gz” fájlt

A „ rockyou.txt ” fájlt a hashcat eszközben, először csomagolja ki a fájlt a „ gzip -d rockyou.txt.gz ” parancsot. Ehhez a művelethez szükség lehet „ sudo ” felhasználói jogok:

sudo gzip -d rockyou.txt.gz

3. lépés: Törje fel a jelszót

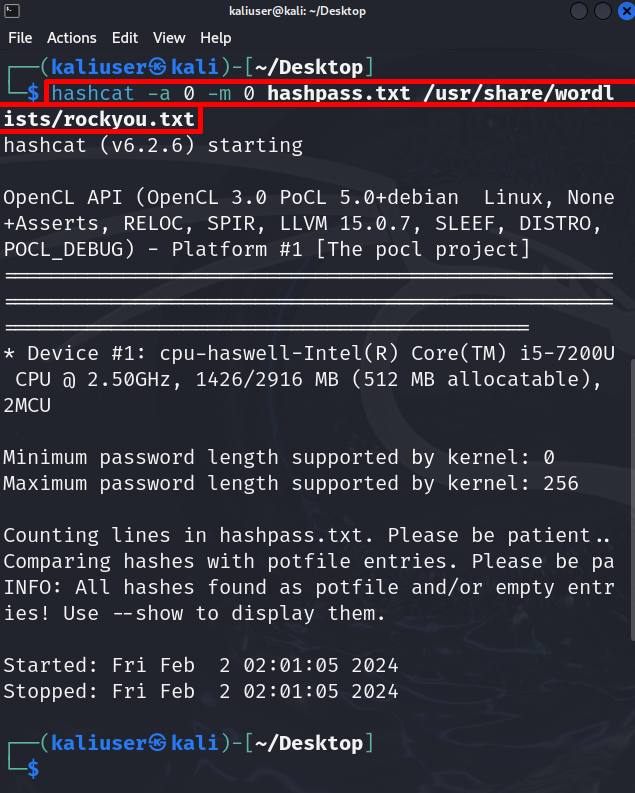

Most használja a hashcat parancsot a jelszó feltöréséhez.

hashcat -a 0 -m 0 hashpass.txt / usr / Ossza meg / szólisták / rockyou.txtItt láthatja, hogy ezúttal a „ rockyou.txt ” fájlt személyes szólista helyett:

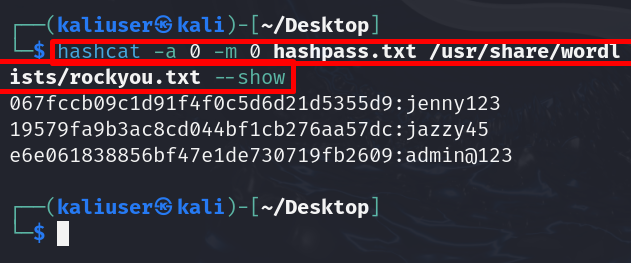

A fenti kimenetben láthatja, hogy a hash-ek megtalálhatók, de nem tekinthetők meg. A hash-ek megtekintéséhez egyszerűen adja hozzá a „ -előadás ” opció a hashcat parancsban:

hashcat -a 0 -m 0 hashpass.txt / usr / Ossza meg / szólisták / rockyou.txt --előadás

Kidolgoztuk a hashcat használatát a Kali Linuxban.

Következtetés

A hashcat eszköz használatához a Kali Linuxban először mentse el a kivonatokban konvertált jelszavakat a „ .txt ' szöveges fájl. Ezután párosítsa a jelszókivonatokat egy szólista szövegfájllal, például Kali szólista fájljával ' rockyou.txt ” fájlt. Erre a célra egyszerűen használja a „ hashcat -a