Az SSH vagy a Secure Shell protokoll a gépre való távoli bejelentkezésre és parancsok futtatására szolgál a távoli gépen. Az SSH protokollal továbbított adatokat speciális algoritmusok titkosítják, amelyek biztonságosabbá teszik az SSH-t, mint a Telnet. Alapvetően az OpenSSH egy olyan eszköz, amely megvalósítja ezt a protokollt.

Mit fogunk fedezni?

Ebben az útmutatóban megvizsgáljuk az OpenSSH-kiszolgáló konfigurációs fájljának különböző szempontjait. Kezdjük most.

OpenSSH konfigurációs fájlok

Mind az OpenSSH-klienshez, mind a szerverhez van néhány alapvető fájl. Kétféle konfigurációs fájlja van:

1. A kliens oldalhoz kapcsolódó fájlok: Az egyik fájl az ssh_config. Ez egy rendszerszintű konfigurációs fájl. Ez a fájl a következő helyen található: /etc/ssh/ssh_config.

A másik fájl a config, amely egy felhasználó-specifikus konfigurációs fájl, amely a $HOME/.ssh/config címen található.

A gazdagép SSH-programja ezekből a fájlokból vagy a parancssori felületen keresztül veszi át a konfigurációt. A korábban említett fájlok esetében a rendszerszintű konfigurációs fájl, amely az ssh_config, elsőbbséget élvez a felhasználó-specifikus „config” fájllal szemben.

2. sshd_config: A szerveroldalhoz kapcsolódik. Az OpenSSH szerver beolvassa ezt a fájlt, amikor elindul.

Feltárva a sshd Konfigurációs fájl

Az sshd konfigurációs fájl számos direktívát tartalmaz, amelyek szintén testreszabhatók. Nézzük meg ennek a fájlnak az alapértelmezett elrendezését:

$ macska / stb. / ssh / sshd_config

# Ez az sshd szerver rendszerszintű konfigurációs fájlja. Lát

# sshd_config(5) további információért.

Kikötő 222ListenAddress 0.0.0.0

Hallgató cím ::

HostKey / stb. / ssh / ssh_host_key

ServerKeyBits 768

BejelentkezésGraceTime 600

KeyRegenerationInterval 3600

PermitRootLogin Igen

IgnoreRhosts Igen

StrictModes Igen

X11 Továbbítási sz

AllowTcpForwarding sz

engedélyezése TTY sz

X11DisplayOffset 10

PrintMotd Igen

Életben tartani Igen

SyslogFacility AUTH

LogLevel INFO

RhostsAuthentication no

RhostsRSAAhitelesítési sz

RSAA hitelesítés Igen

PasswordAuthentication Igen

AllowEmptyPasswords sz

CheckMail sz

A „#” karakterrel kezdődő sorok megjegyzésnek minősülnek. Nézzünk meg néhány megadott paramétert:

1. A Port direktíva megad egy portszámot. Ez az a portszám, amelyen a sshd figyeli az összefüggéseket. Ennek a portnak az alapértelmezett értéke 22, amely a szabványos. A mi esetünkben azonban 222-re változtattuk.

Ezenkívül egynél több port direktívát is megadhatunk. Így több portot is használhatunk az sshd kapcsolatok figyelésére.

2. A ListenAddress tartalmazza a hallgatáshoz szükséges IP-címet. Az alapértelmezett művelet a kiszolgálóhoz kötött összes IP-cím figyelése. Vegye figyelembe azt is, hogy a Port direktívának a ListenAddress direktívát kell követnie.

3. A privát RSA gazdakulcsfájl teljes elérési útját a HostKey direktíva határozza meg. Az előző esetben az út az /etc/ssh/ssh_host_key .

4. A PermitRootLogin direktíva engedélyezi az sshd gyökér bejelentkezését, ha az yes. Ezt nem értékre kell állítani, kivéve, ha a hosts.allow és hosts.deny fájlokat az sshd hozzáférés korlátozására használják.

5. Az X11Forwarding direktíva engedélyezi az X Window System továbbítását, ha igen.

6. Melyik Syslog-létesítmény az sshd kell használni a SyslogFacility direktíva segítségével van megadva. Tartsa meg az alapértelmezett értéket.

7. A Syslog naplózási szintjét a LogLevel direktíva adja meg.

Változása a sshd Kikötő

Alapértelmezés szerint a sshd vagy az OpenSSH szerverdémon a TCP protokoll 22-es portját használja. Javasoljuk, hogy tesztelési környezetben módosítsa ezt a portszámot egy másik értékre. Ez biztosítja számunkra, hogy a szerverkapcsolat folyamatosan elérhető legyen.

Ezenkívül célszerű egy új sshd_config fájl konfigurációjának szintaxisát ellenőrizni használat előtt, függetlenül attól, hogy melyik porton fut. A szintaxis ellenőrzéséhez a következő parancsot használhatjuk:

$ sshd -t

Azt is fontos megjegyezni, hogy csak a root felhasználónak kell tudnia olvasni és írni ezt a fájlt. Ez azt jelenti, hogy ha egy sshd_config konfigurációs fájl megfelelően védett, akkor az előző parancs futtatásához root jogosultság szükséges.

Ha az előző szintaxisellenőrző parancs futtatásakor nem jelenik meg kimenet, az azt jelenti, hogy a fájl rendben van.

Az alapértelmezett konfigurációs fájl és port módosítása

Egyes esetekben új példányt szeretnénk futtatni sshd egy másik porton. Ennek az lehet az oka, hogy a 22-es port már használatban van, vagy előfordulhat, hogy bizonyos kockázati területek a port megváltoztatása éles környezetben. Ilyen helyzetekben létrehozhatunk egy alternatív konfigurációs fájlt a szerverünkhöz.

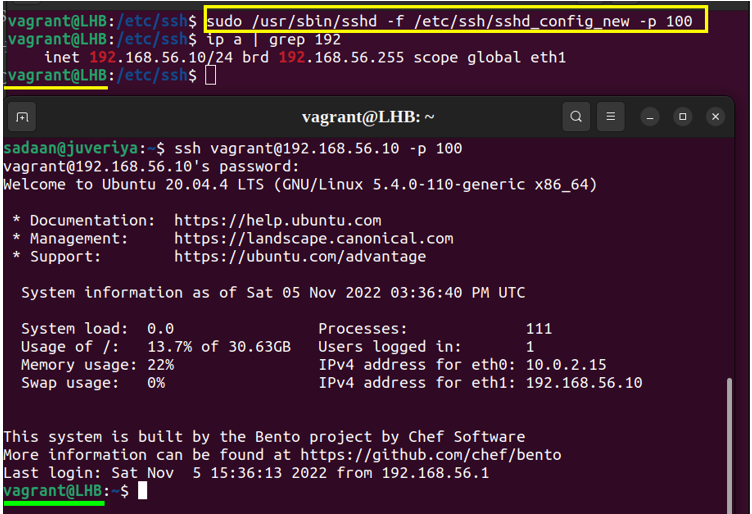

Hozzon létre egy új sshd_config fájlt sshd_config_new néven. Ez a fájl különböző szerverparaméterekhez használható. Most adjuk meg ezt a fájlt, hogy a 100-as porton az új szerver konfigurációs fájlnak tekintsük:

$ sudo / usr / sbin / sshd -f / stb. / ssh / sshd_config_new -o 100

Az sshd démon most a 100-as porton figyel. Bármilyen portértéket használhatunk, de azt nem, amelyik már használatban van.

Most nézzük meg, hogy az új portunk a kívánt módon működik-e. Ehhez egy ssh kliens programot kell használnunk, és a következő parancsot kell futtatnunk:

$ / usr / kuka / ssh -o 100 < ip a szerverről >

A „-p” opció megadja a távoli szerveren használandó 100-as portot. Ha helyben tesztelünk, akkor a szerver IP-jét használhatjuk helyi host IP-ként:

Az OpenSSH konfiguráció hibaelhárítása

Néha a szerverünk nem a kívánt módon működik. Ilyen esetekben a „-d” jelzőt használhatjuk az OpenSSH szerver konfigurációjának hibaelhárítására. A „-d” jelző használatával a szerver hibakeresési módba lép, és csak egyetlen kapcsolatot kezel.

A hibakeresési módban előállított kimenet bőbeszédű. Több „-d” jelzőt is használhatunk a hibakeresési szint emelésére. Futtassuk a debug parancsot a szerverünkön az új konfigurációs fájl használatával:

$ / usr / sbin / sshd -d -o 100 -f / stb. / ssh / sshd_config_new

Az előző parancs kimenete a syslogd AUTH szolgáltatásának használata helyett az stderr-be naplózódik.

Következtetés

Az OpenSSH démon vagy sshd számos adminisztrációs infrastruktúra kulcsfontosságú része. Ennek megfelelően az optimális működéshez szakértelemre van szükség. Ebben a cikkben megismerkedtünk az OpenSSH-kiszolgáló konfigurációs fájljával, például az sshd_config fájllal.